A-gateの概要

NTTデータの伊藤と申します。本日はA-gate for Salesforceについてご紹介していきます。

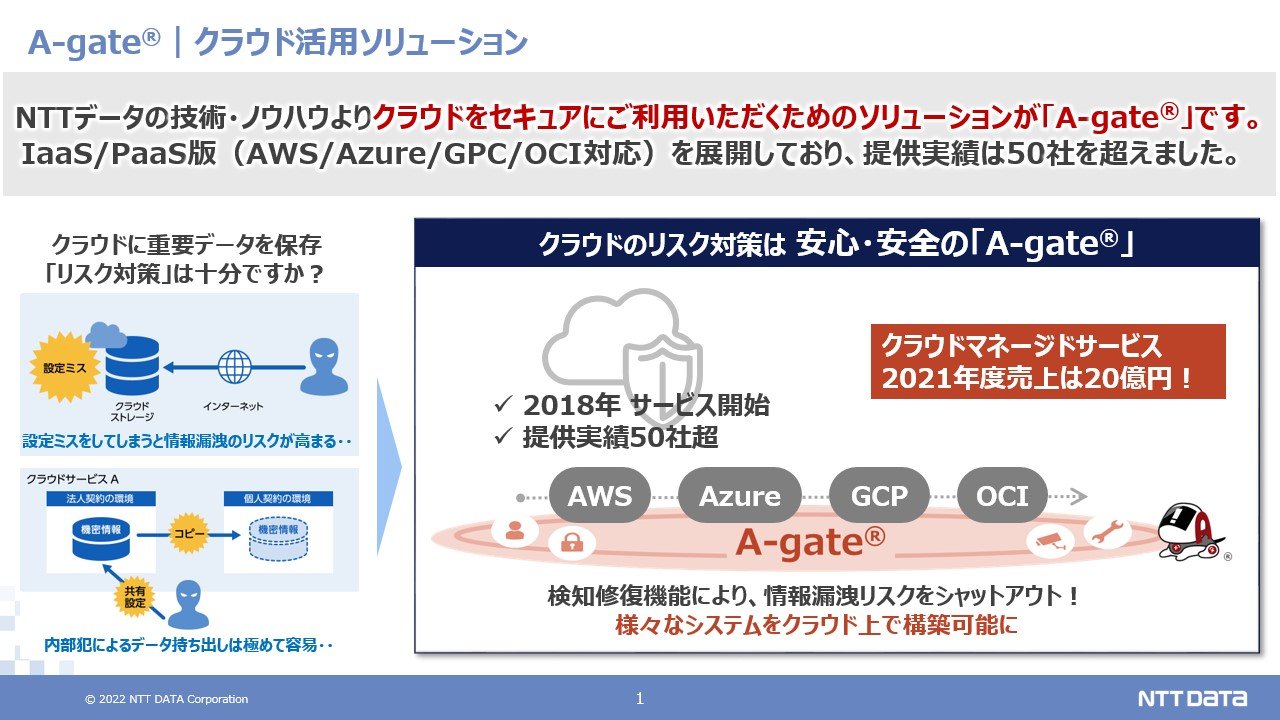

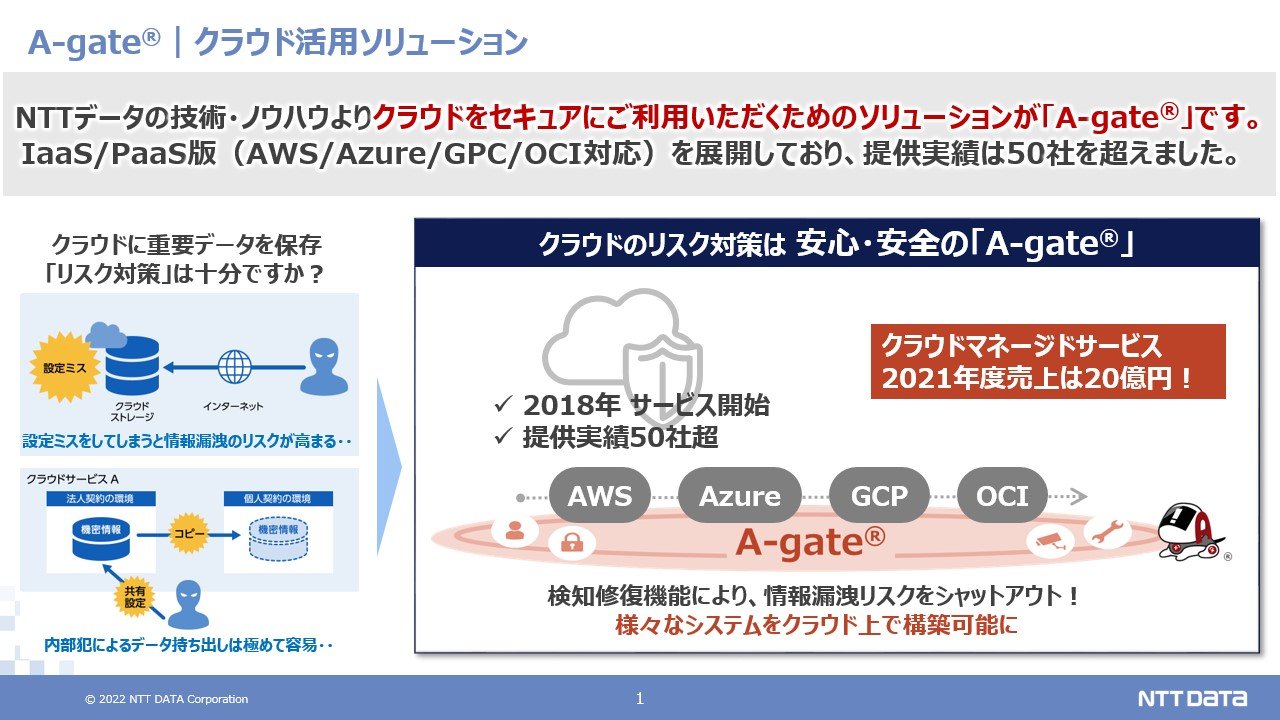

A-gateというのは、クラウドをセキュアに使うためのソリューションで、提供実績は80社を超えています。クラウドのさまざまな設定ミスに起因する情報漏洩を防ぐもので、AWS、Azure、GCP、OCIに対応しており、このたびSalesforceにも対応しました。

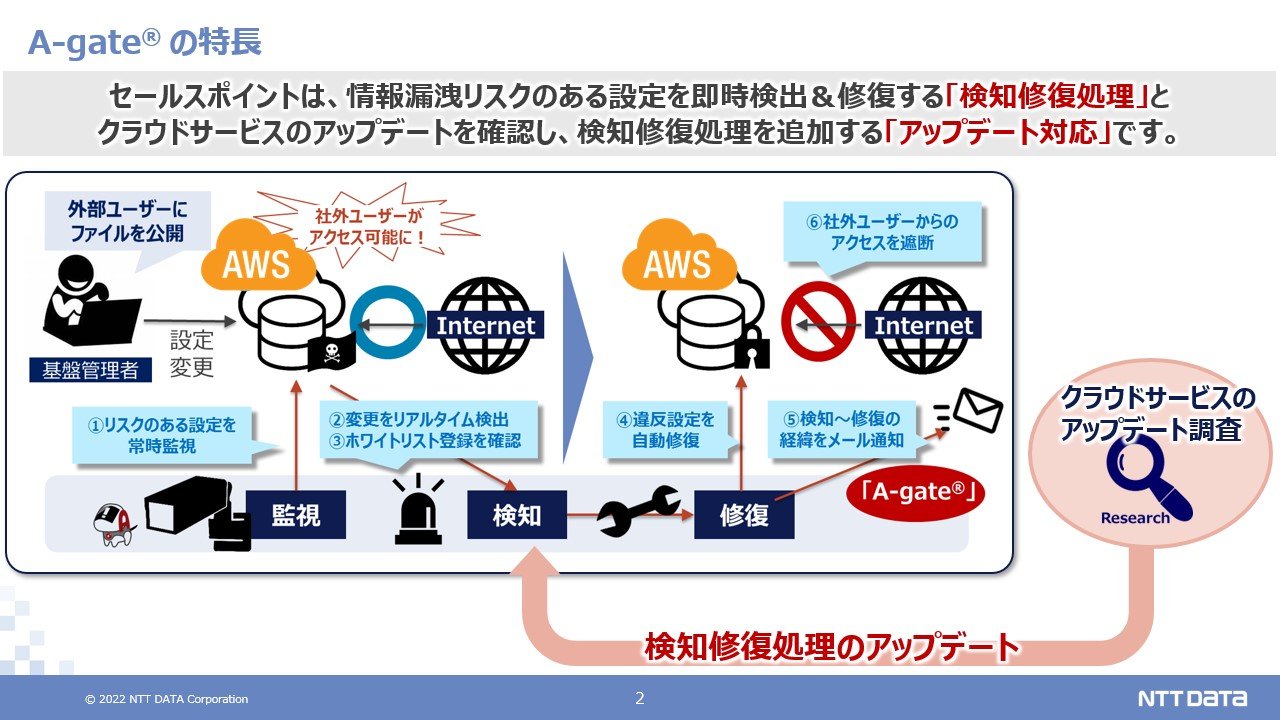

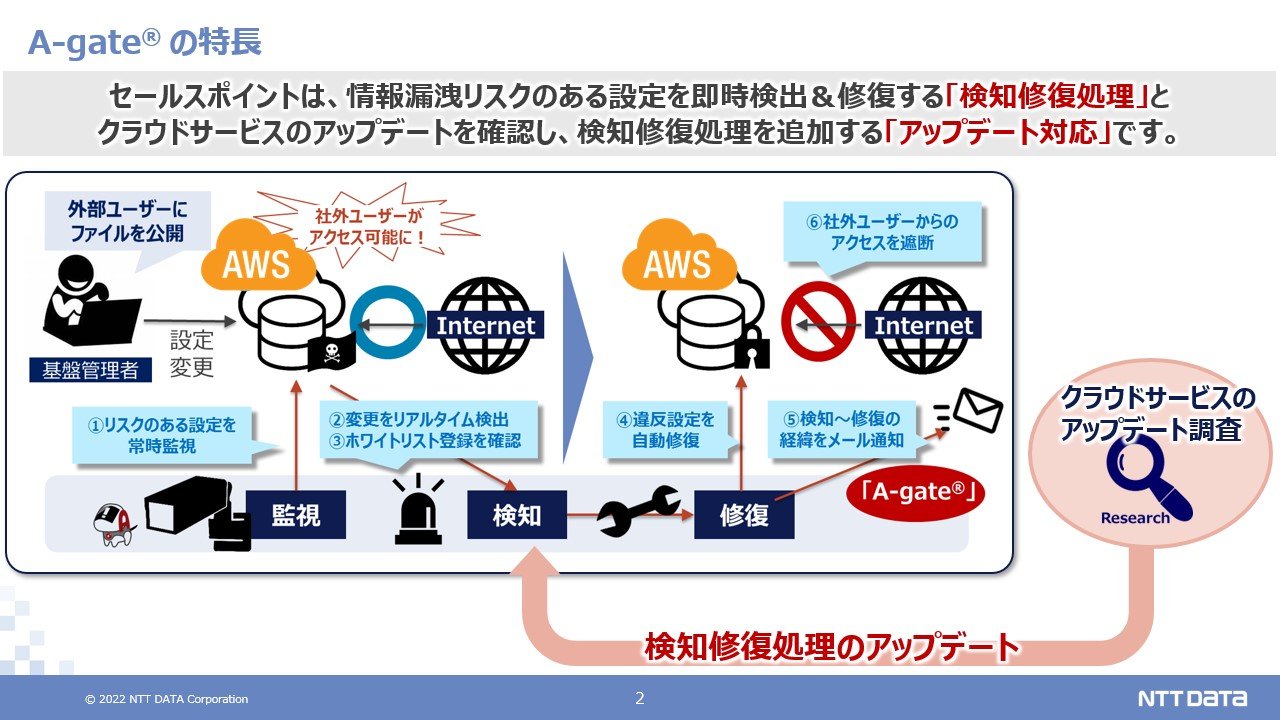

A-gateの特長は大きく2つです。情報漏洩リスクになるような設定、例えばインターネット公開や共有などを即時検出して直してくれる「検知修復機能」と、もう1つクラウドのアップデートに対応してリスクの高い設定を修正する機能を追加していく「アップデート対応」です。

Salesforce情報漏洩の3パターン

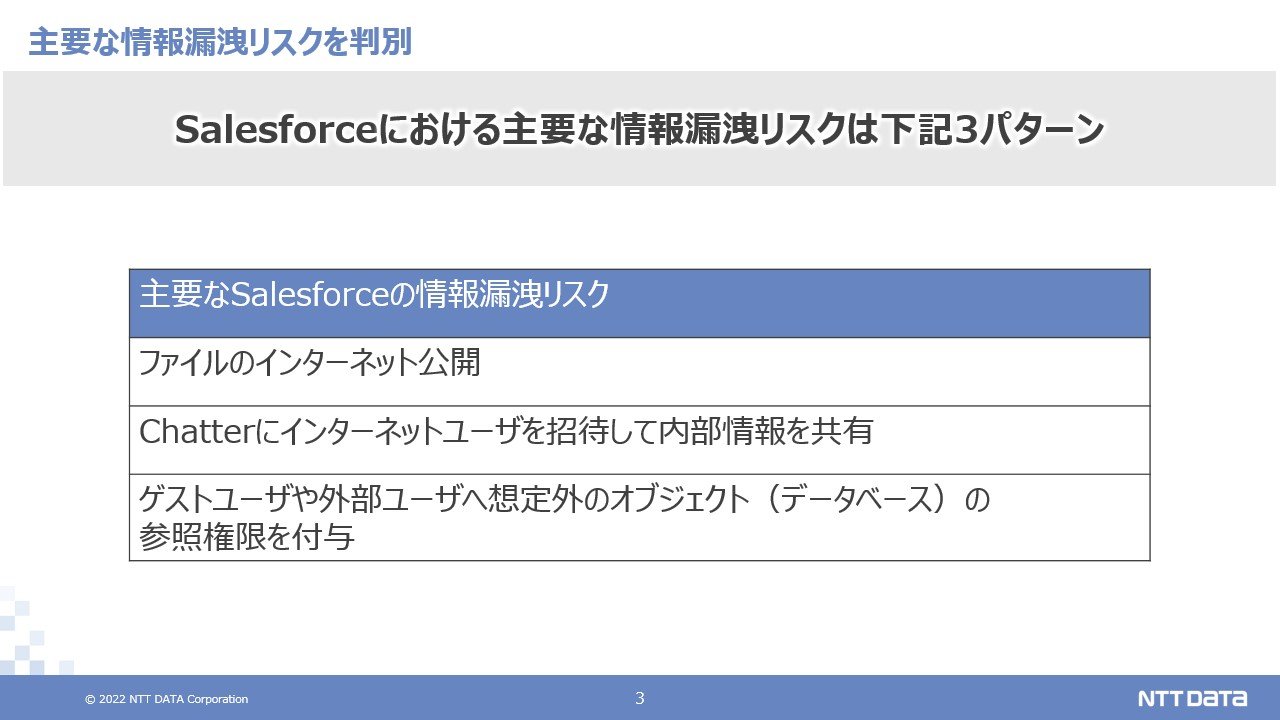

Salesforceへの対応については、市場ニーズが高く漏洩リスクの高そうなService、 Sales、Experience の各Cloudについて、それらの全APIを調べて確認しました。当時で約400のAPIがあり、パラメーターも約4千ありましたが、それらをインターネット上にデータを公開する機能、外部ユーザーにデータを共有する機能、外部リソースを接続する機能といった視点で、1個1個つぶさに確認していきました。

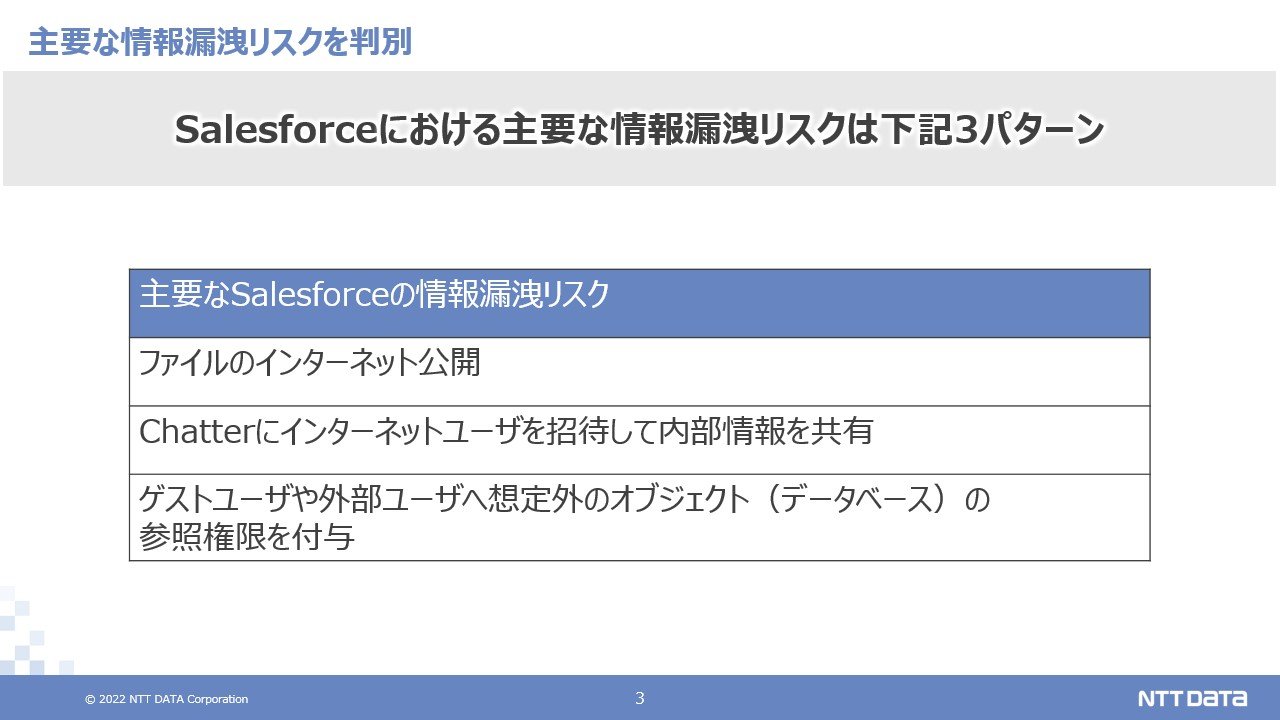

するとSalesforceにおける主な情報漏洩パターンは以下の3つだということが分かりました。、

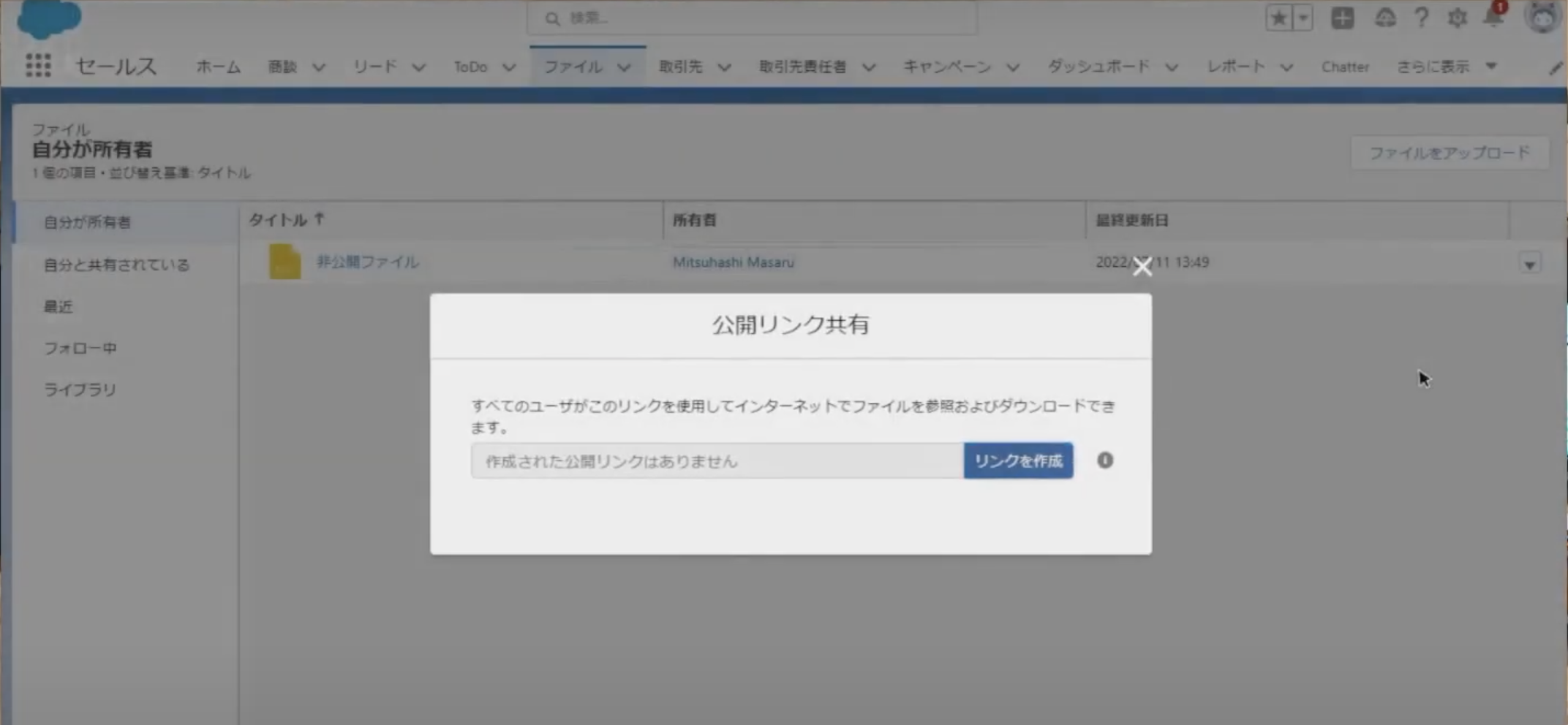

①ファイルのインターネット公開

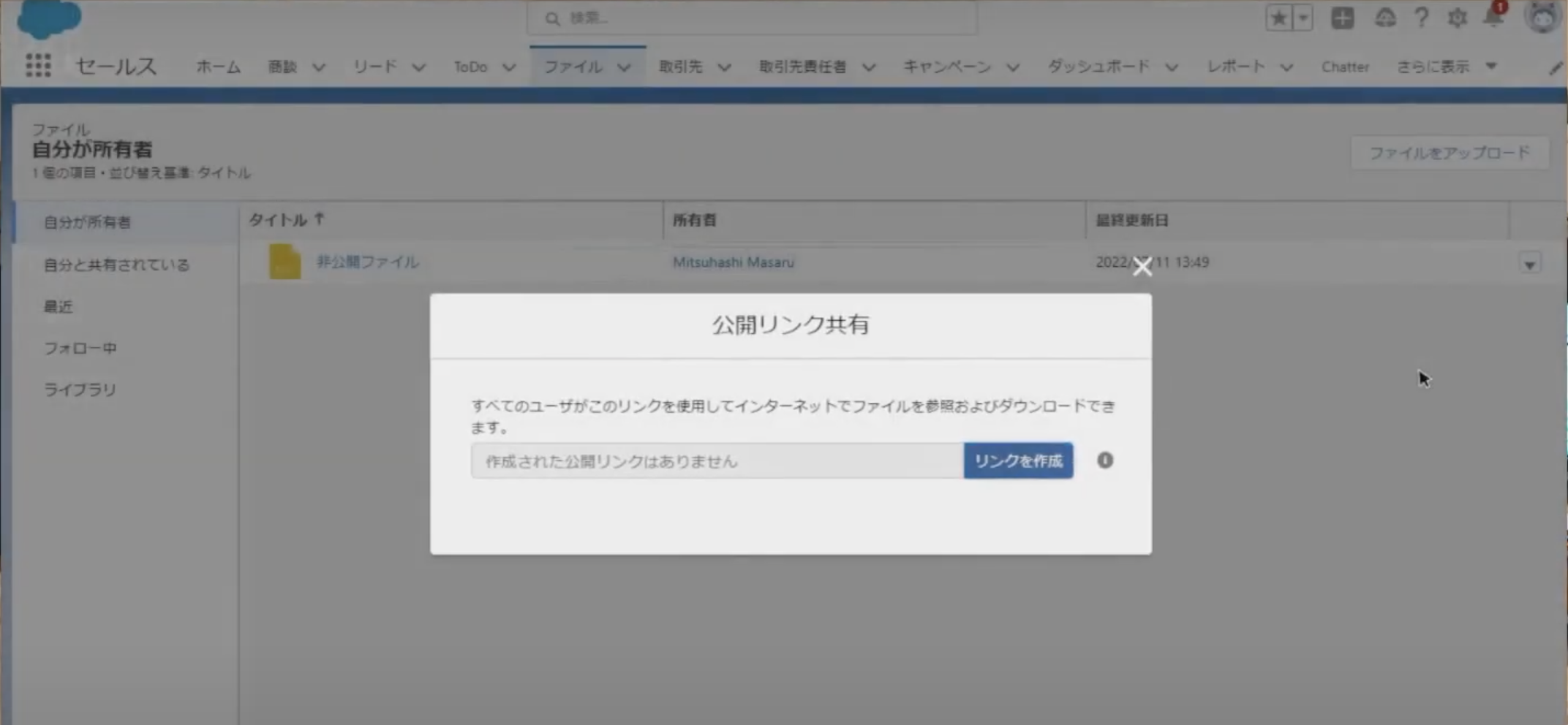

ファイルをアップロードして参照できるように公開リンクを作ると、世界中の誰でもアクセスできるようになってしまうので簡単に情報が漏れます。

②チャットにインターネットユーザーを招待して内部情報を共有

SalesforceにはChatterというデフォルトのチャット機能があり、メールアドレスベースでインターネットユーザーを招待することができます。チャット上でのファイル共有は画像形式だけとなっているのですが、実際は拡張子を.jpgのような画像形式に変えれば、エクセルなどのファイルもダウンロードできたり、インターネット上に公開できたりしてしまいます。そういう事件も実際にあったと聞いています

③ゲストユーザや社外ユーザーに不要なオブジェクト(データベース)参照権限を付与

実際問題Salesforceのオブジェクト参照権限設定はかなり複雑で、設定の項目がややこしくて間違えやすいという面があります。またかつてアップデートによってデータが参照できてしまうようになってしまい、それが情報漏洩につながった例もあります。

A-gateの特徴と機能

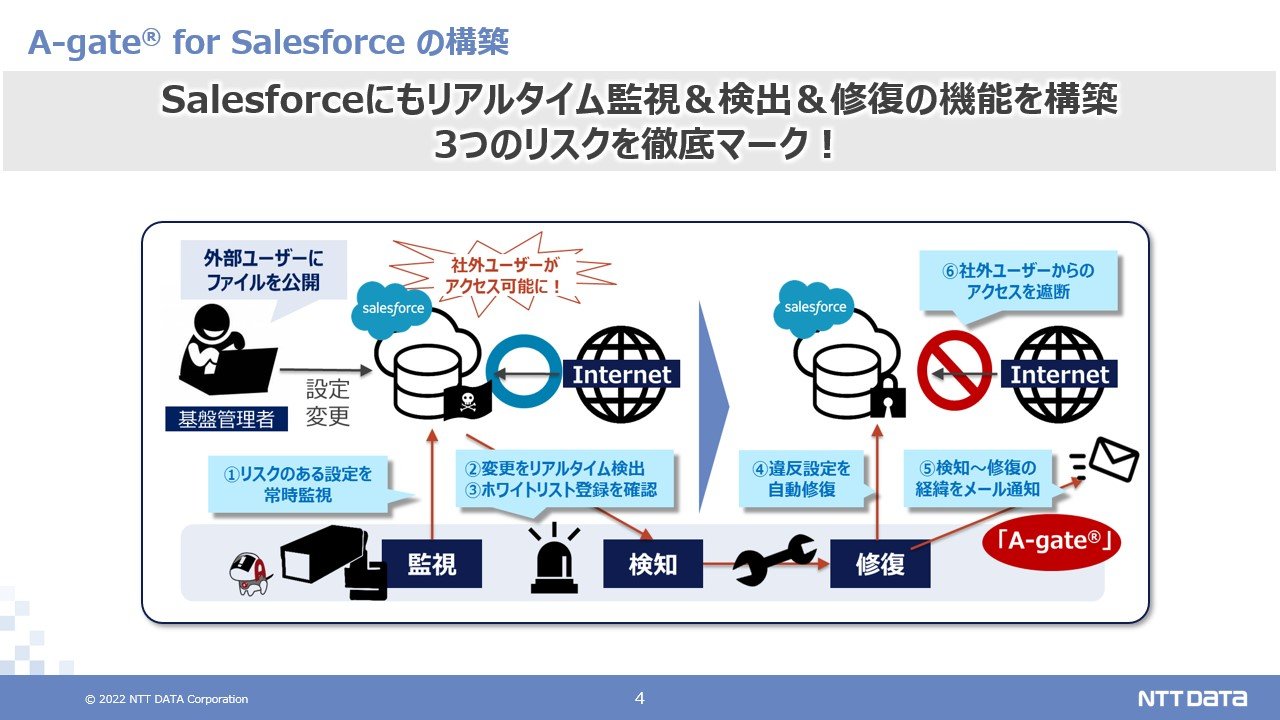

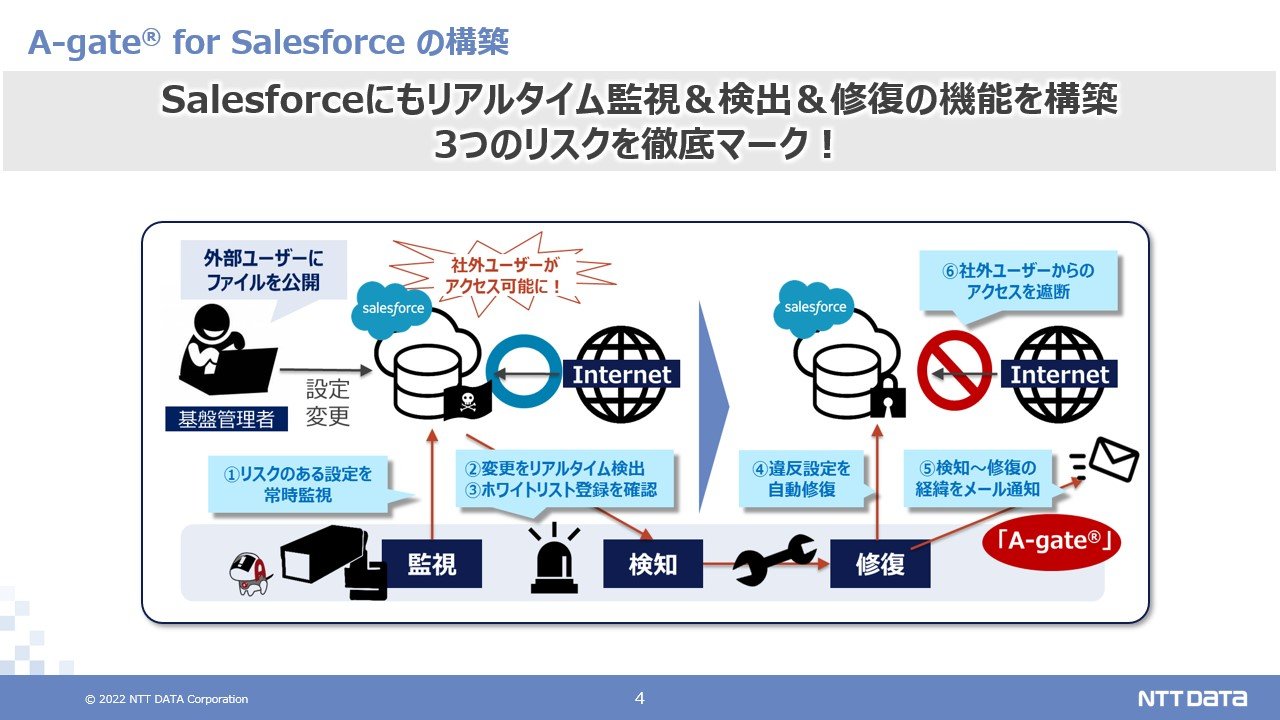

最小限の権限で運用したいけれど、権限設定は複雑で運用が難しい。そこで機械的に見張って守っていきましょう、というのが、A-gateの提案です。

A-gateはリスクのある設定を常時監視し、そんな設定があるとリアルタイムに検出して、それを正しく修復してメールでお知らせします。

例えば①ファイルのインターネット公開では、公開リンクを作成した瞬間にリンクを削除します。

②のChatterにインターネットユーザーを招待できてしまう件も、これを発見すると招待不可に即変更します。またチャットの中のファイルの公開リンクも即座に削除できる仕組みになっています。

③の社外ユーザーに不要なオブジェクト参照権限を付与してしまうケースでは、そもそもインターネットユーザーや外部ユーザーに参照権限を与えなければ漏洩しないのですが、この権限設定がネスト構造になっていて複雑なため間違えやすいです。この複雑な設定をA-gateが読み解いて、インターネットや外部ユーザーに権限設定がされたら削除するようにしています。もちろん、削除ではなく管理者に通知するモードもあるため、構築フェーズ、運用フェーズで使い分けすることができます。

この他にセキュリティリスクのある設定をしていないかを確認できるリソースの状態確認機能や、A-gateのポータルサイトからAllowlistに申請・登録することで例外として設定できる機能も搭載しています。

もう1つの大きな売りが「アップデートへの対応」です。これはSalesforceのアップデートにともなって情報漏洩リスクが増えていないかを調査し、検知修復ルールを追加していくものです。Salesforceは年に3回大型アップデートがあります。Trailblazerというコミュニティがアップデートの細かい情報を公開しているのですが、それが600項目もあり、怪しいものはサンドボックス内で検証してリスクがあれば検知修復機能をリリースするという流れになっています。

A-gateのご活用により、意図しない情報漏洩がないようSalesforceを使って豊かな営業活動を送っていただきたいと思う次第です。

デモのご紹介【NTTテクノクロス】

ここからは、NTTテクノクロスの三橋がA-gateのデモのご紹介をさせていただきます。

検知修復機能の実際の動作をご覧いただきましょう。Salesforceで公開リンクを設定するとリンクが作成されますが、ほぼ瞬時に公開リンクは削除されてしまいます。検知修復の履歴はA-gateのポータルで参照することができます。

またお客様によっては検知しても修復はしないという運用をされたいというご要望もあるかと思います。その場合の例外登録として、個別の例外設定と一括での例外設定をご用意しております。個別に例外設定をしたい場合は、例外申請の詳細入力画面で例外登録をしていただいて申請いただき、管理者側で承認するという流れになります。一括での例外設定ではお客様の検知修復ルールを一覧で可視化して、そこから例外を設定いただくという流れになります。

導入の背景と経緯

ではここからは株式会社 JSOLの嶋崎がA-gateの導入事例として、証券会社様の事例をご紹介させていただきます。

A-gateの導入の経緯ですが、当該お客様では社外の顧客向けサービス基盤にSalesforceを利用しておられ、クラウドを利用するにあたってのセキュリティへの問題意識の高まりにより、より強固なセキュリティ対策と運用を検討されておりました。社外の顧客向けサービスを当社JSOLが保守しておりました関係から、セキュリティ面においてもお手伝いをしていった次第です。

当該お客様では、Salesforce標準のチェック機能や外部ベンダーの脆弱性診断を使って都度設定を見直す対応を進めておられましたが、故意であれ人為的であれ設定変更により発生するセキュリティホールを防ぐ手段がない、という課題が常日頃よりありました。

導入の進め方

実際の導入の進め方ですが、A-gate導入には具体的には4つのタスクが必要です。

①開発環境(Sandbox)へのA-gate導入。ここでバッケージの導入や初期設定を行います。

②A-gateポータルで、既存の設定がA-gateの推奨設定となっているかチェックします。

③設定の見直しおよび例外登録では、チェックで指摘された部分に対して、設定見直しを行うか、例外登録を行うかを検討し対応する必要があります。

④そうした対応を経て、最後に本番環境への導入となります。設定の見直しを行った場合は、あらかじめ本番環境にあわせた設定を修正しておく必要があります。

導入にあたってのポイント

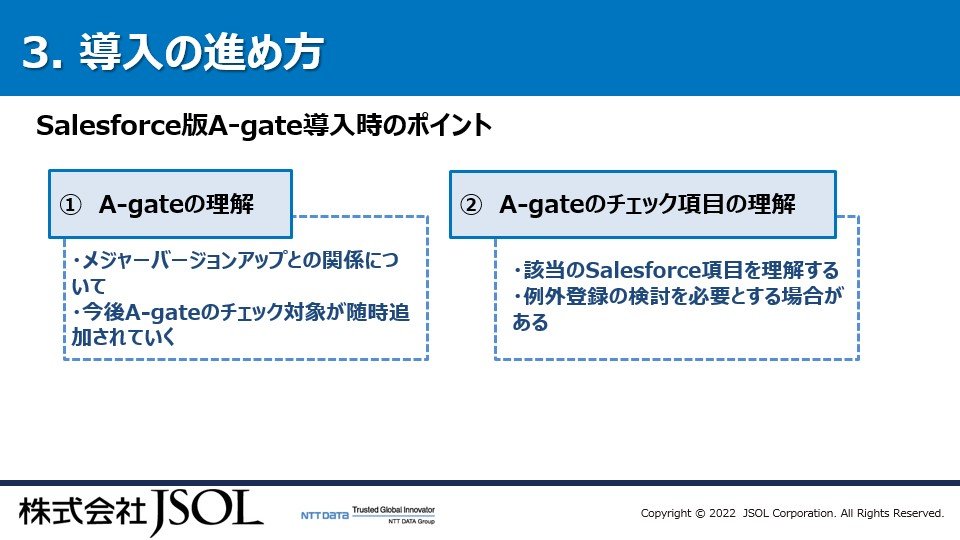

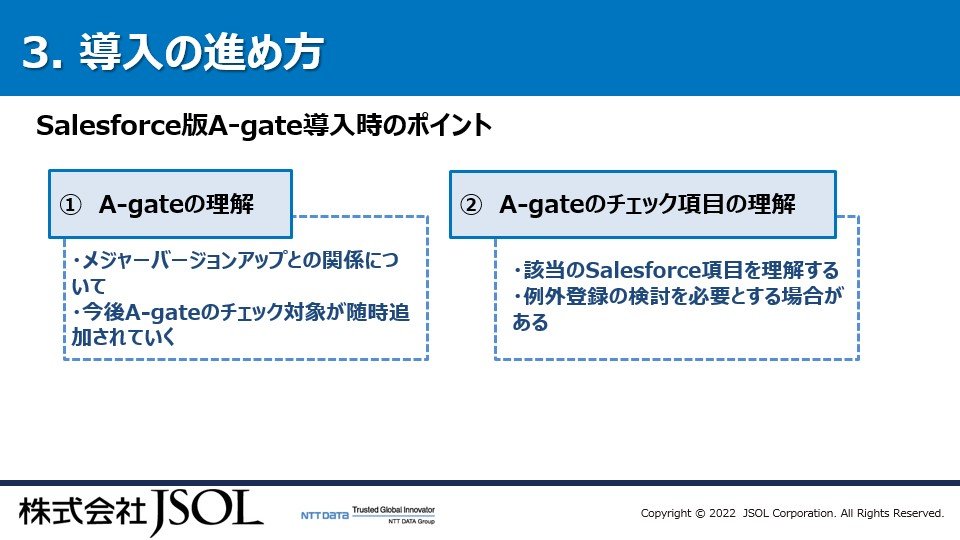

実際にA-gateを導入するにあたってのポイントは2点あります。

1つ目は、A-gate自体への正しい理解です。特にメジャーバージョンアップ対応についてですが、A-gateは有識者や開発チームの観点から見て「あるべき設定」になっているかどうかを検知・修復・監視するものです。ですのでA-gateを入れておけばメジャーバージョンアップがあっても何もしなくていい、というわけではないことは注意いただく必要があります。またチェック対象は随時追加されていきますので、1度設定したらおしまいではなく継続的にチェックをし、設定の見直しや例外登録といったプロセスをきちんと踏んでいく必要もあります。

2つ目に、A-gateおよびSalesforceのチェック項目をきちんと理解していただくことも大切です。Salesforceの設定をすべて知ることはハードルが高いのですが、A-gateポータルで端的にわかりやすく説明してあります。お客様の業務によってはどうしても例外登録をしなければ成り立たない部分もありますので、大切な項目をご理解いただいた上で設定を見直すか例外登録をするかをご選択いただくこともポイントかと思います。

まとめ

A-gate導入・運用のご支援に携わった所感です。

お客様の立場から見ると、Salesforceのセキュリティ対策は従来、有識者が定点で都度検討しており負荷も工数もかかっていたのが、 A-gateを入れれば推奨された設定で監視をしてくれるため、Salesforceのセキュリティを担保しやすくなるという点で好評でした。Salesforceのセキュリティ強化の新しい方向性として評価を得やすいと感じました。

またベンダーの立場からは導入も運用もシンプルで、理解や対応のしやすさはポイントかと思います。

A-gateの将来については、今後機能拡充していき、セキュティ対策に関して「A-gateを導入しているので問題なし」と言えるようになれば、運用側としては理想的と考えております。他に同じようなサービスが存在しないとも感じておりますので、今後はセキュリティに力を入れる企業のスタンダードになる可能性もあるのではないかとも思っております。